Exploitation de CVE-2024-4947 par le groupe Lazarus

En début d’année, le groupe Lazarus de la Corée du Nord a exploité une vulnérabilité critique de type zero-day dans Google Chrome, suivie sous le nom de CVE-2024-4947. Cette faille a été utilisée dans le cadre d’une campagne trompeuse impliquant une version imitée d’un jeu DeFi pour cibler des individus du secteur des cryptomonnaies. Bien que l’attaque ait été découverte en mai 2024, elle était active depuis février.

Qu’est-ce que CVE-2024-4947?

CVE-2024-4947 (CVSS 8.8) est une vulnérabilité critique de Google Chrome, présente dans le moteur JavaScript V8 du navigateur. Elle est catégorisée comme une vulnérabilité de confusion de types au sein du compilateur Just-In-Time (JIT) de Chrome, Maglev, et pourrait entraîner une exécution de code à distance (RCE).

L’exploitation de CVE-2024-4947 permet aux attaquants de voler des informations précieuses telles que les cookies, les jetons d’authentification, l’historique de navigation et les mots de passe enregistrés. Dans des cas plus avancés, ils peuvent contourner le bac à sable V8 de Chrome avec une autre faille, augmentant ainsi leur contrôle sur le système compromis. Google a initialement corrigé la vulnérabilité dans sa mise à jour Chrome version 125.0.6422.60/.61 en mai 2024. Cependant, la menace d’attaques similaires demeure pour les utilisateurs qui n’ont pas mis à jour leur navigateur.

Exploitation de CVE-2024-4947 par Lazarus : Détails de la Campagne DeTankZone

Le groupe Lazarus a exploité CVE-2024-4947 dans le cadre d’une campagne trompeuse, visant des individus du secteur des cryptomonnaies. Cette opération sophistiquée tournait autour d’un faux jeu DeFi, que Lazarus a rebaptisé « DeTankZone ». Ils ont utilisé du code source volé d’un projet légitime, DeFiTankLand, pour créer le jeu, attirant ainsi des victimes sans méfiance.

Toute personne visitant le site était exposée sans le savoir à un script caché déclenchant la vulnérabilité de Chrome, permettant à Lazarus d’exécuter un code arbitraire. Selon les chercheurs, simplement visiter le site était suffisant pour exploiter la faille, le jeu ne servant que de diversion.

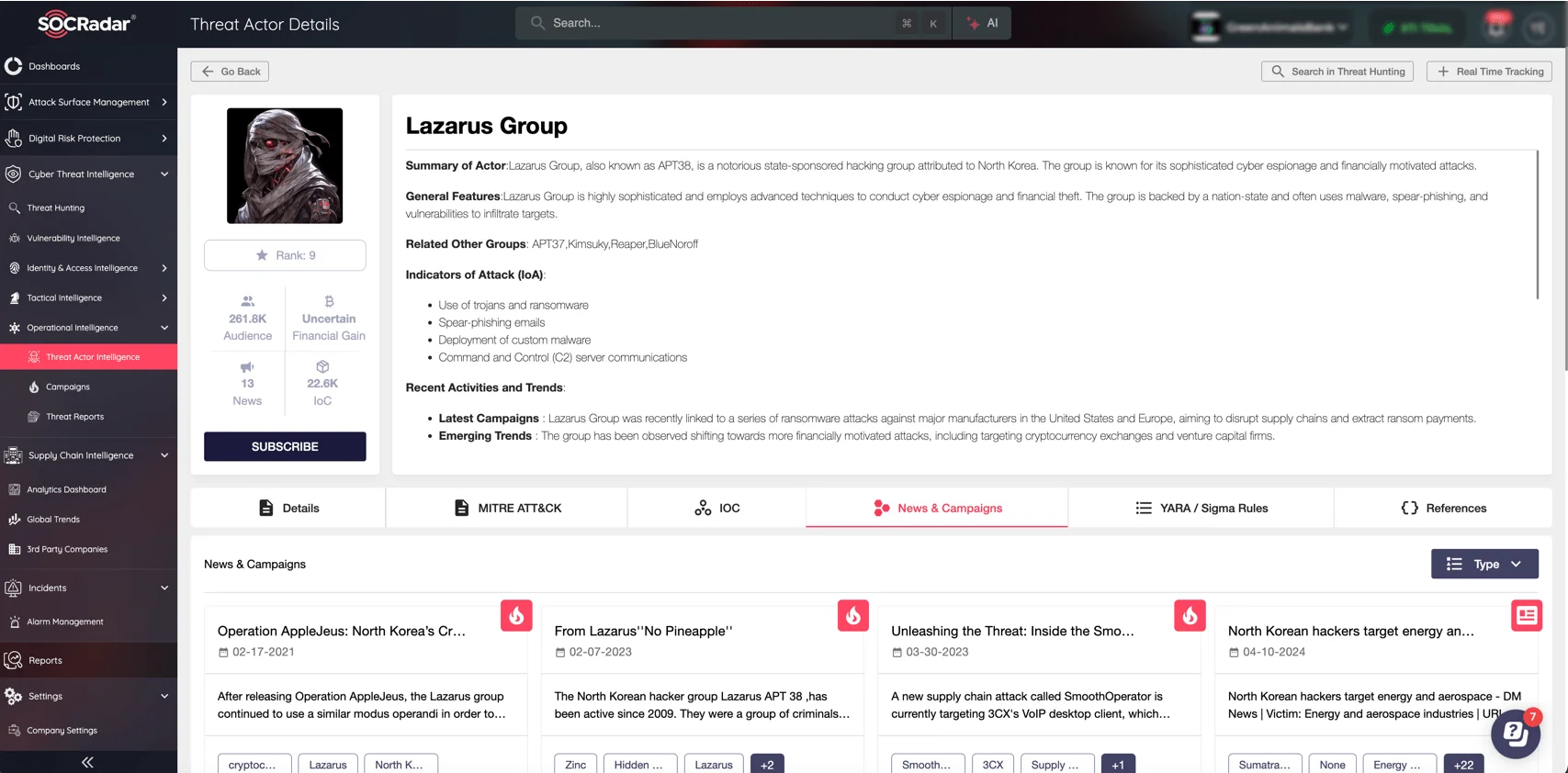

Qui est Lazarus?

Le groupe Lazarus, un collectif de pirates informatiques sponsorisé par l’État nord-coréen, est réputé pour mener des campagnes cybernétiques sophistiquées ciblant fréquemment les institutions financières, y compris les plateformes d’échange de cryptomonnaies. Connu pour utiliser l’ingénierie sociale avancée, exploiter des vulnérabilités zero-day et déployer des logiciels malveillants avancés, Lazarus a été responsable de nombreuses cyberattaques de haut niveau. Dans la campagne DeTankZone, ils ont combiné ces tactiques avec l’exploitation de la CVE-2024-4947 pour réaliser des vols de cryptomonnaies.

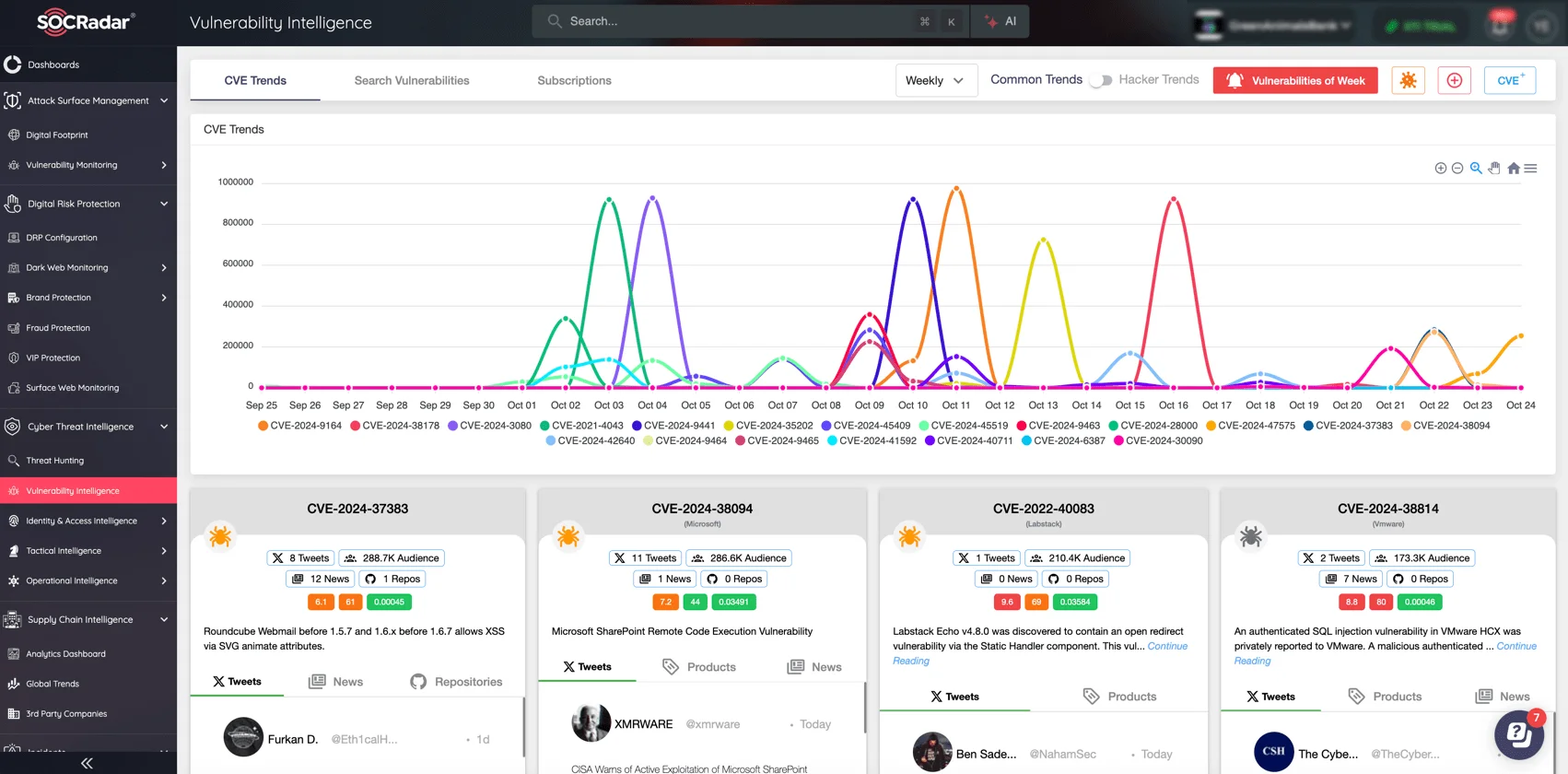

Dernière Version de Chrome Corrigeant 3 Failles de Sécurité Majeures

Après avoir couvert les derniers détails entourant CVE-2024-4947, il est également important de noter que Google a récemment corrigé de nouvelles vulnérabilités de sécurité dans Chrome. Ces vulnérabilités, identifiées sous les références CVE-2024-10229, CVE-2024-10230 et CVE-2024-10231, découvertes dans les Extensions du navigateur et le moteur JavaScript V8, pourraient permettre aux attaquants d’exécuter un code arbitraire, d’accéder de manière non autorisée aux données des utilisateurs ou de compromettre des systèmes via des extensions malveillantes du navigateur. Google a corrigé ces vulnérabilités avec la sortie des versions Chrome 130.0.6723.69/.70 pour Windows, Mac et Linux. Les utilisateurs sont fortement encouragés à mettre à jour leur navigateur pour réduire ces risques.

En offrant des alertes en temps réel et des informations exploitables, le module Intelligence sur les Vulnérabilités vous permet de rester informé sur les dernières menaces. Ainsi, vous pouvez vous concentrer sur les risques les plus critiques, patcher plus rapidement et sécuriser vos systèmes.

Source : socradar.io