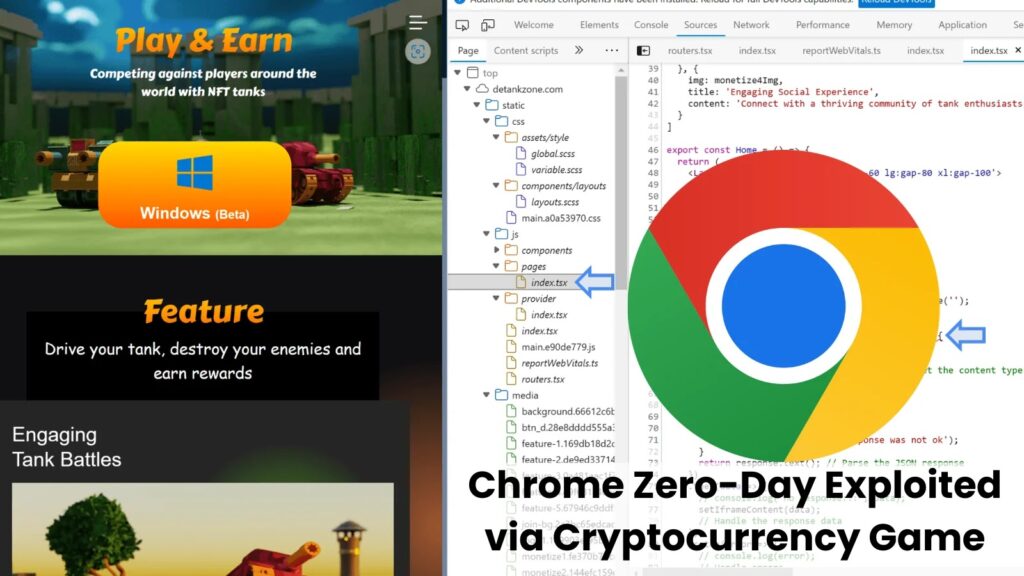

Les hackers de Lazarus exploitent une vulnérabilité Zero-day de Chrome via un jeu sur les cryptomonnaies

Le groupe de Menace Persistante Avancée (APT) bien connu de Lazarus a exploité une vulnérabilité zero-day dans le navigateur Google Chrome, en utilisant un jeu sur le thème des cryptomonnaies comme appât.

L’attaque met en lumière les tactiques évolutives de ce groupe lié à la Corée du Nord, connu pour ses motivations financières et ses stratégies avancées d’ingénierie sociale.

Exploitation de failles de sécurité

Le 13 mai 2024, les systèmes de sécurité de Kaspersky ont détecté une nouvelle infection sur un ordinateur personnel en Russie, révélant l’exploitation d’une vulnérabilité zero-day dans Google Chrome.

L’attaque a été attribuée à un site web, detankzone[.]com, qui se faisait passer pour une page de produit légitime d’un jeu de tank en ligne multijoueur basé sur les NFT de finance décentralisée (DeFi).

Cependant, sous sa façade en apparence inoffensive se cachait un script malveillant conçu pour exploiter les navigateurs des utilisateurs et prendre le contrôle de leurs systèmes.

Les attaques de Lazarus APT dépassent les simples attaques techniques pour inclure des efforts d’ingénierie sociale élaborés

Cette attaque sophistiquée a permis aux hackers d’exécuter du code arbitraire sur les machines des victimes.

Après avoir découvert l’exploit, Kaspersky l’a rapidement signalé à Google. En deux jours, Google a publié une mise à jour corrigeant la vulnérabilité (CVE-2024-4947) dans la version 125.0.6422.60 de Chrome.

De plus, Google a bloqué l’accès à detankzone[.]com et aux sites malveillants connexes pour protéger les utilisateurs contre de futures attaques.

La campagne de Lazarus APT s’est étendue au-delà des exploits techniques pour inclure des efforts d’ingénierie sociale élaborés

Ce piratage sophistiqué souligne l’engagement de Lazarus à élaborer des récits convaincants autour de leurs attaques.

Le groupe a développé un jeu apparemment légitime dans le cadre de leur stratégie de tromperie. Le jeu, initialement présenté comme un produit authentique développé en Unity, était basé sur du code source volé d’un jeu existant appelé DeFiTankLand (DFTL).

Cette couche supplémentaire d’authenticité a rendu la campagne malveillante plus crédible et attrayante pour les victimes potentielles.

Restez vigilant face aux menaces évoluées

L’utilisation de vulnérabilités zero-day par le groupe Lazarus et ses tactiques avancées d’ingénierie sociale pose de graves menaces aux individus et aux organisations.

Il est crucial pour les utilisateurs de rester vigilants en mettant régulièrement à jour leurs logiciels et en faisant preuve de prudence lorsqu’ils interagissent avec des liens ou des téléchargements non sollicités pour atténuer les risques.

Source : cybersecuritynews.com