Les attaques de malware visent les environnements Linux pour le minage de cryptomonnaie

Des chercheurs en cybersécurité ont découvert une nouvelle campagne de malware visant les environnements Linux pour mener des opérations illicites de minage de cryptomonnaie. Cette activité cible spécifiquement le serveur Oracle Weblogic et vise à déployer un malware nommé Hadooken, selon la société de sécurité cloud Aqua.

Des méthodes d’attaque sophistiquées

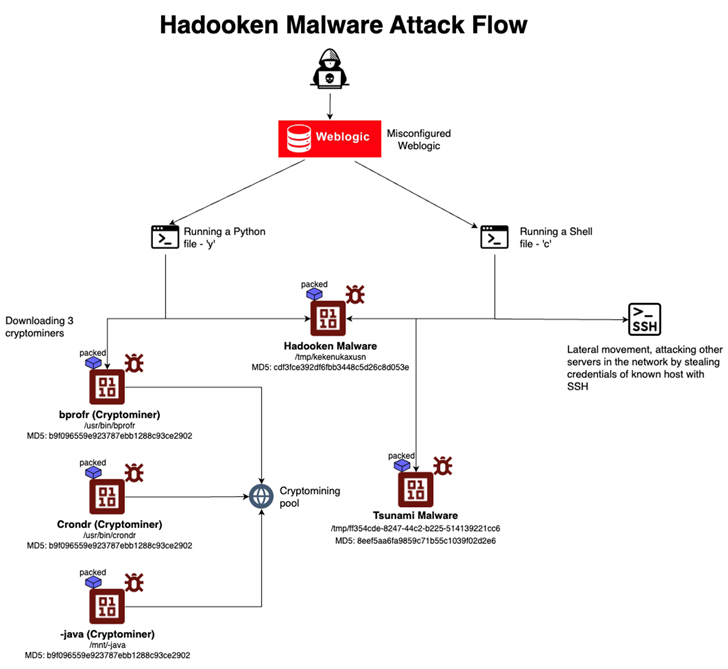

La campagne utilise des failles de sécurité connues et des configurations incorrectes, telles que des identifiants faibles, pour obtenir un point d’entrée initial et exécuter du code arbitraire sur les instances vulnérables. L’attaque déploie deux charges utiles presque identiques, l’une en Python et l’autre en script shell, chargées de récupérer le malware Hadooken depuis un serveur distant.

Une menace persistante à surveiller

Hadooken est doté de deux composants, un mineur de cryptomonnaie et un botnet de déni de service distribué appelé Tsunami, connu pour cibler les services Jenkins et Weblogic déployés dans des clusters Kubernetes. Le malware établit une persistance sur l’hôte en créant des tâches cron pour exécuter le mineur de cryptomonnaie périodiquement à des fréquences variables.

Les acteurs derrière les attaques

Les chercheurs ont identifié les adresses IP associées à ces attaques, et notent qu’elles sont liées à des sociétés d’hébergement en Allemagne. Ils soulignent que l’une de ces entreprises est un fournisseur de services d’hébergement « bulletproof » avec des connexions à la Russie, offrant ainsi une protection aux activités cybercriminelles.

Si vous avez trouvé cet article intéressant, suivez-nous sur Twitter et LinkedIn pour lire davantage de contenu exclusif que nous publions.

Source : thehackernews.com